黑客们是怎么黑掉摄像头的

/ / 点击 / 阅读耗时 10 分钟引言

今天央视联合知道创宇做了一个摄像头安全的专题报道([视频]家庭监控器存安全隐患)。当摄像头已经不再安全的时候,我们该怎么办?你还敢用摄像头吗?今天笔者带大家去了解下摄像头是怎么被黑掉的。

怎么找到那些摄像头的

现在的摄像头一般都很智能,提供有管理的web界面,通过web界面可以很方便远程在电脑、手机上直接访问管理界面,可以实时查看摄像头的监控界面。 在讲怎么找到摄像头前,我先来介绍下zoomeye。 借用知道创宇周智小伙伴的话:

得益于科技的高速发展,现在接入互联网的设备五花八门。除了PC和服务器,还有路由器、物联网家电、平板电脑、手机等,甚至还有监控探头、工业控制中的SCADA系统等比较敏感的设备。这些设备被视作节点,共同组成了我们所处的的网络空间(Cyberspace)。 ZoomEye 正是一个检索网络空间节点的搜索引擎。通过后端的分布式爬虫引擎(无论谁家的搜索引擎都是这样)对全球节点的分析,对每个节点的所拥有的特征进行判别,从而获得设备类型、固件版本、分布地点、开放端口服务等信息。

而网络摄像头,也是网络空间中的一个节点。通过不同网络摄像头的特征进行搜索,比如通过zoomeye(ZoomEye - The Cyberspace Search Engine),就可以找到这些连接到网络空间的摄像头。再或者通过搜索引擎都是都可以找到这些设备的(比如这篇文章:利用google搜索网络摄像头)。因为这些网络设备是接入互联网的,这就导致了爬虫可以爬到他的一些管理页面等。

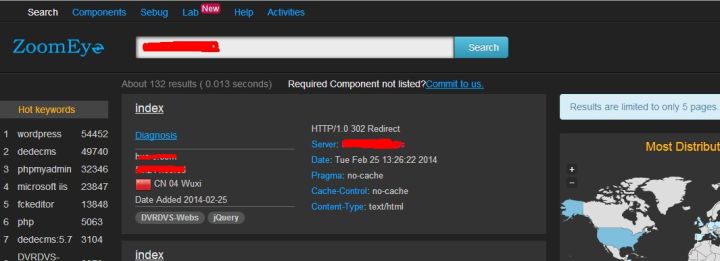

再或者,如果已知摄像的ip,那就更不用说了。上图就是笔者通过某一型号的的摄像头的特征码搜索到的结果。 当然,通过一些扫描器,扫描C段,也是可以扫到这些设备的。通过http banner就可以看到是一个web服务,然后就可以直接访问。 只要是存在web服务的管理界面,连接到互联网的设备,就有可能被黑客的工具扫到。

黑掉摄像头

就像视频说的那个帖子,发帖人说:

别问我是怎么黑掉摄像头的,因为实在太简单。在一些ip段随便扫一扫,找到装网络摄像头有web登录界面的,简单破解下口令基本能黑掉一大半。

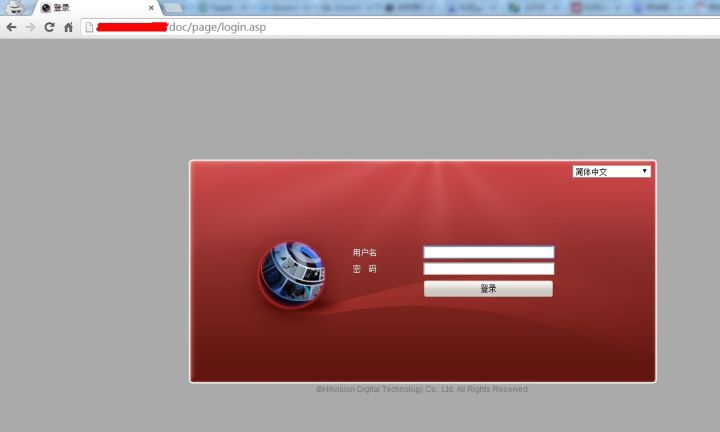

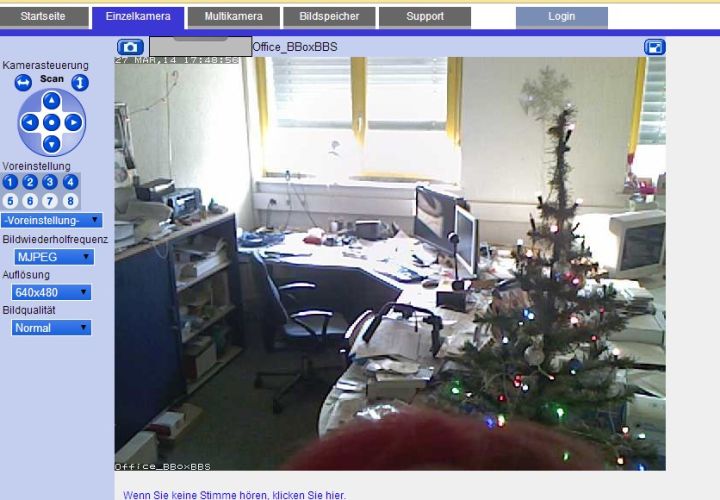

就是这样的,别觉得黑掉摄像头有多难。通过扫描器,扫描ip段,找到联网的摄像头的web登陆界面,破解口令就进去了。经过笔者测试,不要说破解口令,在笔者测试的很多摄像头的web管理端,直接可以查看摄像头的型号,然后直接通过默认的帐号密码就可以直接登陆进去了,根本连密码都没改,所以说只要你找得到web登陆界面的地址,登陆进去查看实时画面实在是太简单了。 如图是笔者找到的一款连接在互联网的Hikvision摄像头的web管理界面,笔者直接输入默认密码admin/12345就直接登陆进去了。

即使如果密码不是默认的,对于黑客来说,也只是稍微费点劲,破解下密码就进去了。 更或者直接利用漏洞可以获得密码,比如视频中来自知道创宇的周阳同学的演示,就是利用摄像头的固件漏洞,直接编写exp(利用代码),然后可以直接获得登陆所需的帐号和密码,甚至可以替换摄像头的画面。具体的技术上的我就不多解释了,有兴趣的同学可以去找blackhat2013的"EXPLOITING SURVEILLANCE CAMERAS"文档。 所以,黑掉摄像头就是这么简单。想想是不是觉得很可怕?

网络设备面临安全问题

不只是网络摄像头,理论上,连入互联网的任何只能设备都存在被黑掉的可能性。 摄像头通过漏洞直接获取帐号密码甚至修改画面是通过漏洞来实现的,而这些安全的分析都是基于固件的。所以,同样的道理也同样的可以用于其他的智能设备。 而这些都是厂商和普通用户应该需要考虑的问题。

防御网络设备的安全问题

对于设备固件漏洞上的问题,只能希望设备厂商可以加强这方面的建设。而对于我们普通用户,在使用这些设备时应该注意什么问题呢?总不能都不使用了把?

- 首先,如果没必要连入互联网的网络设备就不要连入互联网

- 登陆设备管理页面的第一件事应该是修改管理的密码,需要保证一定的强度

- 在设备厂商更新设备固件的时候,应该第一时间也更新固件,这与系统更新漏洞补丁是一样的道理

- 尽量选购知名品牌设备,知名厂商一般会比较关注安全问题,如果发现安全问题,一般能在第一时间响应

这是一些基本的安全意识的问题的,对于设备本身的一些问题,我们也只能希望厂商可以做好这一块。

结语

可能看完今天的视频大家都觉得太可怕了,其实我想说的是,希望专题的报道可以引起厂商的重视,也引起大家对隐私安全的重视。